АНАЛИЗ НОВОСТЕЙ: Большое количество ведущих Веб-сайтов сейчас надёжны, но риски остаются, и компании должны обновить и обезопасисть все собственные Стоящие с сетью технологии, включая VPNs.То, что страно об открытии Mandiant, но, есть фактом, что наступление исследователи в области безопасности компании, проверенные кроме этого, обошло многофакторную аутентификацию на месте на предприятии жертвы. Многофакторная аутентификация, как предполагается, оказывает помощь сократить риск единственного недостатка как Heartbleed от представления пароля пользователя.

С многофакторной аутентификацией, время от времени известной как двухфакторная аутентификация, либо 2FA, случайным образом сгенерированный второй фактор употребляется чтобы получить доступ.«Начиная 8 апреля, атакующий действенно применял уязвимость Heartbleed против устройства VPN и угнал многократные сессии активного пользователя», записали исследователи в области безопасности Mandiant в сообщении в блоге. «В частности атакующий много раз отправлял некрасивые запросы сердцебиения к веб-серверу HTTPS, трудящемуся на устройстве VPN, которое было скомпилировано с уязвимой версией OpenSSL, для получения активных маркеров сессии для сейчас аутентифицируемых пользователей».Не плохо страно, что VPN SSL имела возможность пребывать в опасности особенно 8 апреля.

Тогда как проект OpenSSL с открытым исходным кодом имел патч в наличии 7 апреля, он занял время для отдельных поставщиков для надлежащей упаковки патча. Это кроме этого занимает время для пользователей для исправления фактической технологии, которая употребляется.

Так, что это все значит для корпоративных пользователей?Неточность Heartbleed есть технически уязвимостью совокупности обеспечения безопасности в OpenSSL с открытым исходным кодом криптографическая библиотека, которой обширно пользуются на веб-серверах и встроенных устройствах. Проект OpenSSL обеспечил патч для недостатка семь дней 7 апреля, и организации в мире боролись с тех пор для реализации патча.В соответствии с анализу компанией безопасности Sucuri, с 17 апреля, 2 процента, либо 20,320 из главного 1 миллиона сайтов, оцениваемых обслуживанием Алексы Amazon, были все еще уязвимы для уязвимости Heartbleed.

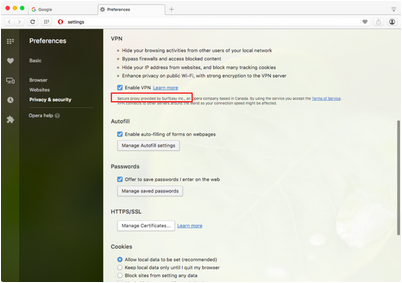

Недостаток безопасности Heartbleed остается риском для фирм, через несколько недель по окончании того, дабы сперва быть публично раскрытым.Тогда как веб-серверы остаются основной целью для уязвимости Heartbleed, они не единственная интернет-разработка, которая находится в опасности. Разработка виртуальной личной сети (VPN) сейчас довольно часто развертывается в форме VPN SSL, которая была сейчас идентифицирована как то, дабы кроме этого быть под атакой Heartbleed. Исследовательская несколько безопасности Mandiant, что стал частью FireEye при помощи приобретения за $1 миллиард ранее в текущем году, информирует, что один из его клиентов подвергся нападению при помощи Heartbleed на уязвимой VPN SSL.

Это не маленькая задача, но новое изучение от Mandiant кроме этого иллюстрирует, что риск настоящ.Это указывает, что, в дополнение к проверке, что веб-сайты и серверы защищены и защищены от Heartbleed, в обязательном порядке, дабы все организации обновили и защитили все собственные Стоящие с сетью технологии. Те технологии включают VPNs, и все связанные пароли пользователя, каковые соединяются с ними.Шон Майкл Кернер есть главным редактором eWEEK и InternetNews.com.

Следуйте за ним в Твиттере @TechJournalist.